많은 사람들이 reverse engneering을 위해 winDBG를 사용하고 있습니다.

이 중 프로그램의 위험도를 분류해주는 !exploitable이라는 도구를 소개합니다.

두 도구는 모두 MicroSoft사에서 제작된 도구입니다.

!exploitable는 프로그램에서 크래시가 발생한 경우, 현제 메모리상태나 레지스터 상태 등을 고려하여 위험도를 판단합니다.

이 정보는 크래시를 통해 취약점을 찾는 방법에 사용됩니다.

1. Fuzzer를 이용하여 크래시가 날만한 입력파일을 생성한다.

2. 발생한 크래시가 위험한지 !exploitable로 검사한다.

3. 취약하다고 판단된 크래시를 분석해 원인을 찾고, exploit이 가능한지 판단한다

4. exploit 을 만든다.

이 중 2번에 해당하는 내용인 !exploitable 사용법에 대해 다루도록 하겠습니다.

( 1,3,4 모두 상당한 전문적인 지식이 필요합니다. )

사용법 (Windows 7 , i7-4790K , 16G DDR3 RAM)

1. 파일을 다운로드합니다.

2. winDBG 설치 장소인 C:\Program Files (x86)\Windows Kits\10\Debuggers\x86\winext 경로에

!exploitable plugin인 msec.dll 을 넣습니다.

3. 크래시가 발생하는 입력파일을 준비합니다. ( fuzzer 등을 활용)

4. winDBG로 입력파일을 실행하고 크래시를 확인합니다.

5. 아래 명령어로 !exploitable을 실행합니다,

!load msec - 플러그인을 로드합니다.

!exploitable - 플러그인을 실행합니다.

위험도는 총 4가지로 분류됩니다.

exploitable

probably exploitable

probably not exploitable

not exploitable

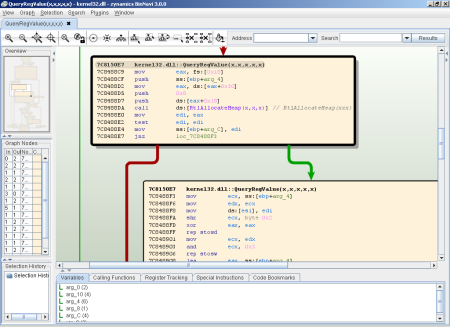

위 스샷에서는 probably exploitable로 분류되었습니다.

'Programming > Program Analysis' 카테고리의 다른 글

| BinNavi 바이너리 분석도구 (0) | 2016.11.03 |

|---|